21 feb

Waar een aantal jaar geleden IT-systemen nog redelijk overzichtelijk waren, is dit de afgelopen decennia ingrijpend veranderd: cloudapplicaties, thuiswerken, IoT, industriële automatisering (OT/Scada) en API-koppelingen voor informatie-uitwisseling tussen verschillende systemen. Losse, eenmalige scans geven een overzicht, maar dat is altijd een momentopname. De ontwikkelingen gaan zo snel dat die foto een dag later al niet meer overeenkomt met de werkelijke situatie. Hoewel zo’n scan altijd beter is dan niets doen, is dit geen betrouwbare, structurele oplossing.

Overload aan kwetsbaarheden

Zeker bij wat grotere organisaties zien we een overload aan kwetsbaarheden die worden gerapporteerd. Hoe zorg je ervoor dat er aandacht wordt besteed aan die zwakke plekken die er werkelijk toe doen en risico’s voor het bedrijf met zich meebrengen?

Veel organisaties zijn uren, dagen of zelfs weken bezig geweest om in kaart te brengen welke van hun systemen kwetsbaar zijn voor de Log4J-kwetsbaarheid die eind 2021 is gevonden.

Afhankelijkheid in de keten

En dan is er nog een complicerende factor: de ketenafhankelijkheden nemen enorm toe. Afgelopen jaar zijn er hacks en ransomware-aanvallen geweest die grote impact hebben gehad op complete ketens. Zeker de grotere afnemers in de keten zullen hun leveranciers vaker vragen om aan te tonen ‘in-control’ te zijn. Naast ketenpartners willen ook andere stakeholders van u weten dat u ‘in-control’ bent op het gebied van informatiebeveiliging. Af en toe een scan? Het invullen van een formulier, met vinkjes bij back-ups draaien, patches en updates uitvoeren en antivirussoftware? Misschien red je het nu nog met de hakken over de sloot, maar over een paar jaar is dit zeker niet meer voldoende.

Hoe mooi zou het zijn als al deze informatie met 1 dashboard direct kan worden aangeleverd? Een overzicht waarmee je ook aan derden kunt aantonen dat je security in de vingers hebt? Yes, we can!

In control met vulnerability management

Want ThreadStone heeft de routekaart uitgebreid met vulnerability management. Geen eenmalige of periodieke scan, maar een structurele oplossing. Zie het als een continue APK. Alle aanvalspaden die uw organisatie heeft, worden continu gemonitord op kwetsbaarheden die een risico zouden kunnen vormen. Daarbij worden dus niet alleen de kantoorautomatisering maar ook web- en cloud-applicaties, industriële systemen en docking images meegenomen. Het dashboard levert waardevolle input voor toetsing en aanscherping van het cybersecurity- en informatiebeveiligingsbeleid. En u beschikt op elk gewenst moment over de informatie die u ook nodig heeft om aan stakeholders te laten zien dat u in control bent.

Extra bewaking voor de motor van uw organisatie

Ons vulnerability management maakt gebruik van de internationale standaard voor kwetsbaarheden (Common Vulnerability Scoring System, CVSS). Extra bijzonder is dat wij bovendien gebruik maken van machine learning en AI, om te kunnen kijken welke kwetsbaarheden daadwerkelijk worden gebruikt door kwaadwillenden én om ook het belang van bepaalde systemen en applicaties voor de continuïteit van de organisatie te kunnen meewegen. Deze 3-eenheid bepaalt het uiteindelijke risico. Met deze informatie hoeft uw IT-afdeling zich alleen bezig te houden met de kwetsbaarheden die er werkelijk toe doen, waarmee u uiteindelijk gewoon geld bespaart.

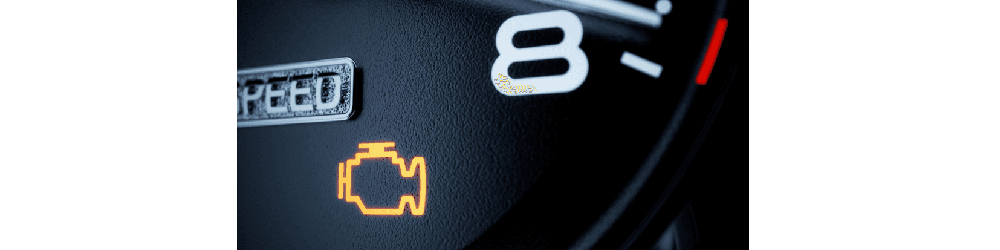

Onze auto’s zijn rijdende computers. Als we de weg op gaan, vertrouwen we volledig op de onafhankelijke toetsing die bij de APK is uitgevoerd. Het dashboard informeert ons continu of alles goed gaat. De bandenspanning, het oliepeil, de snelheid, de werking van alle systemen: al die vitale functies van het voertuig worden continu gemonitord en gecontroleerd. Dat geeft niet alleen vanzelfsprekend vertrouwen, maar het is ook van levensbelang als er iets misgaat met de techniek. Bij uw informatiebeveiliging zou dat niet anders moeten zijn.